Как восстановить зашифрованные файлы (Инструкция)

2023-05-29 23:08:00Читайте, как восстановить удаленные в результате вирусной атаки файлы, с помощью встроенных решений Windows или сторонних программ . Как восстановить...

- Далее -Восстановление данных после вируса-шифровальщика Petya Как расшифровать данные после вируса petya

2023-10-03 17:12:35Британия, США и Австралия официально обвинили Россию в распространении NotPetya 15 февраля 2018 года Министерство иностранных дел Великобритании выступило с...

- Далее -В чем разница между USB2

2024-02-24 11:54:32В современной IT-индустрии часто случается так, что заверения производителя устройства относительно его функциональности не соответствуют действительности. От...

- Далее -AVLab: Тестирование защиты от шифровальщиков Защита от вируса шифровальщика windows 7

2023-10-03 17:12:35Трояны-шифровальщики - особый тип малвари, создаваемой для вымогательства (ransomware). Их массовый забег впервые был зарегистрирован в конце 2006 года. За...

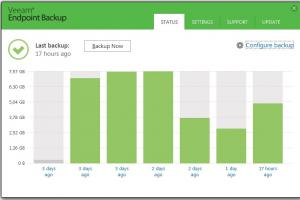

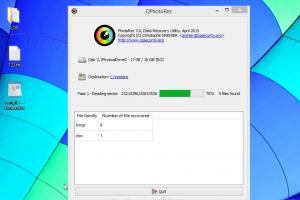

- Далее -Восстановление файлов после вируса шифровальщика

2023-08-17 05:16:28— это вредоносная программа, которая при своей активизации шифрует все персональные файлы, такие как документы, фотографии и тд. Количество подобных программ...

- Далее -Названия вирусов (терминология латинская) Тропизм вирусов

2024-03-07 11:02:55Воздушно-капельный путь передачи, определяющий главные черты эпидемического процесса - вовлеченность всех возрастных групп Тропность вирусов к тканям верхних (в...

- Далее -Т лимфотропный вирус человека

2024-02-14 12:17:13Т-клеточный лейкоз-лимфома взрослых Что такое Т-клеточный лейкоз-лимфома взрослых - Т-клеточный лейкоз-лимфома взрослых - опухоль из лимфоцитов CD4, вызванная...

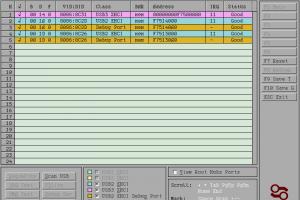

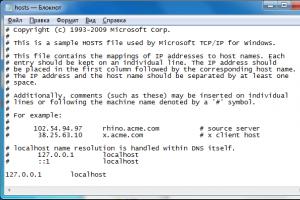

- Далее -Файл Hosts — что это такое, где он находится в Windows, что с ним делать вебмастеру и как удалить из него записи вирусов

2023-11-01 07:46:04Файл hosts это довольно уязвимое место в операционной системы Windows. Этот файл стает мишенью номер один практически для всех вирусо и троянов, которым удается...

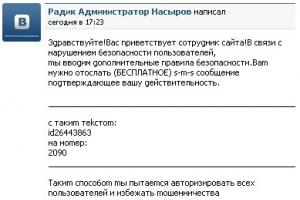

- Далее -Валидация аккаунта ВКонтакте

2023-09-13 02:49:36Что делать и как бороться с ложной валидацией. Валидация - «valid»-действительный. Такая процедура необходима, чтобы подтвердить вашу личность. Происходит это...

- Далее -Что такое троянская программа?

2023-09-08 02:28:44Иногда под видом легального ПО (программного обеспечения) в компьютер проникает вредоносная программа. Независимо от действий пользователя, она самостоятельно...

- Далее -